Jakie koszmary śnią się ludziom najczęściej? Włamywacz dostaje się do domu i kradnie pieniądze schowane w szufladzie, albo zamaskowany rabuś na ulicy wyrywa komuś torbę lub portfel pełen gotówki… Człowiek budzi się zlany zimnym potem, sprawdza, czy drzwi są zamknięte, upewnia się, że wszystko jest w porządku — i dopiero wtedy zasypia.

Koszmary posiadaczy kryptowalut wyglądają nieco inaczej. Żadnych zamaskowanych rabusiów ani śladów włamania, żadnych wybitych szyb czy wyłamanych drzwi. Zamiast tego — nagle puste saldo portfela krypto i szydzący haker gdzieś po drugiej stronie świata.

I co najgorsze, to nie jest tylko koszmar, lecz rzeczywistość dla dziesiątek tysięcy osób każdego roku.

Warto podkreślić, że w przypadku oszustw kryptowalutowych anonimowość blockchaina, która chroni prywatność użytkowników, często działa na ich niekorzyść.

Dodajmy do tego nieodwracalność transakcji krypto — i staje się jasne, skąd biorą się te uderzające liczby skradzionych aktywów kryptowalutowych. Jeśli wyślesz transakcję do oszustów lub na zły adres albo ktoś uzyska dostęp do Twojej seed phrase — możesz założyć, że kryptowaluta przepadła bezpowrotnie.

Ale jest dobra wiadomość — w 99% przypadków można uniknąć strat, jeśli przestrzega się podstawowych zasad higieny cyfrowej i bezpiecznego przechowywania kryptowalut. Jakich dokładnie? Właśnie temu przyjrzymy się bardziej szczegółowo w tym artykule.

Ochrona dostępu do urządzeń i kont

Jak więc chronić swoją kryptowalutę?

Choć może to brzmieć banalnie, pierwszą linią obrony są Twoje hasła. Statystyki pokazują, że większość włamań zdarza się właśnie dlatego, że użytkownicy nie poświęcają temu wystarczającej uwagi.

![]()

Najczęstszy problem to używanie słabych haseł: na przykład 1234567890, qwerty123 albo daty urodzenia. Tak, wierzysz lub nie, wciąż jest mnóstwo osób, które ich używają.

Aby zobaczyć, jak ważna jest złożoność i długość hasła, oto kilka liczb:

- hasło do 6 znaków łamane jest niemal natychmiast;

- hasło 12-znakowe składające się wyłącznie z cyfr — w minutę;

- hasło 12-znakowe składające się z cyfr i małych liter — w około dwieście lat;

- hasło 14+ znaków składające się z cyfr, małych/dużych liter i symboli — może wymagać ponad miliona lat na złamanie.

Drugim częstym błędem jest używanie tego samego hasła do różnych stron i usług. Innymi słowy, ktoś raz wymyśla pozornie złożone hasło, a potem używa go wszędzie: w mediach społecznościowych, na giełdach krypto czy w sklepach internetowych. Włamanie lub wyciek danych z którejkolwiek z tych usług oznacza, że przestępcy dostają parę „login/hasło” i mogą użyć jej do uzyskania dostępu do innych Twoich kont.

Wiele osób unika złożonych haseł, bo rzekomo trudno je zapamiętać, niewygodnie przechowywać i uciążliwie używać. Ale to kompletna bzdura.

Od dawna na rynku istnieją specjalne programy — menedżery haseł — które generują i przechowują silne, unikalne kombinacje dla każdej strony lub usługi. Przez lata zostały sprawdzone, mają świetną reputację, wysoki poziom bezpieczeństwa i różnią się funkcjami, wygodą oraz ceną. Użytkownik musi pamiętać tylko jedno hasło główne. Resztę robi menedżer haseł. Spośród wielu popularnych usług wyróżniają się trzy: Bitwarden, 1Password, KeePass. Wszystkie używają szyfrowania AES-256 i architektury zero-knowledge, a 1Password dodatkowo stosuje Secret Key do uwierzytelniania dwuskładnikowego na poziomie konta.

Jednak ustawienie niezawodnego, złożonego hasła to dopiero połowa pracy. Następnie pojawia się drugi kluczowy element ochrony danych użytkownika — uwierzytelnianie dwuskładnikowe, czyli 2FA, jak zwykle się je nazywa.

Uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe to dodatkowa warstwa ochrony, która wymaga nie tylko hasła, ale też drugiego czynnika — na przykład kodu z dedykowanej aplikacji lub potwierdzenia innym kanałem.

Nawet jeśli ktoś pozna Twoje hasło, bez dostępu do drugiego czynnika atakujący nie będzie w stanie zalogować się na Twoje konto. Brzmi świetnie, ale niestety nie wszystkie metody 2FA są naprawdę niezawodne.

Na pierwszy rzut oka wydaje się to wygodne — nie trzeba instalować i używać specjalistycznych aplikacji: otrzymujesz SMS na telefon i wpisujesz kod. Wygodne? Tak. Bezpieczne? Absolutnie nie.

![]()

Dzieje się tak, ponieważ napastnicy mogą użyć tzw. „ataku SIM-swap”, aby uzyskać dostęp do przychodzących SMS-ów. W tym celu albo przerejestrowują Twój numer telefonu na siebie, kontaktując się z operatorem i podszywając się pod Ciebie, albo przechwytują wysłany do Ciebie kod SMS przy użyciu specjalnego sprzętu. Gdy przejmą kanał komunikacji, w ciągu kilku minut mogą uzyskać dostęp do giełd krypto, e-maila i innych usług chronionych uwierzytelnianiem SMS.

Więc po co w ogóle 2FA — możesz zapytać? Po to, że poza SMS-ami istnieją inne, naprawdę niezawodne opcje.

Na przykład aplikacje TOTP (Time-based One-Time Password):

- Google Authenticator

- Authy

- Microsoft Authenticator

Korzystanie z tych aplikacji zapewnia podstawowy poziom ochrony, ponieważ generują kody ograniczone czasowo bezpośrednio na Twoim urządzeniu, bez polegania na internecie czy operatorze.

Albo FIDO2 i WebAuthn (PassKey) — najnowsze, odporne na phishing, bezhasłowe standardy uwierzytelniania. To dziś najpewniejsze rozwiązanie. Zamiast kodów wykorzystuje klucze sprzętowe (YubiKey, Titan Security Key) lub biometrię (Face ID, Touch ID).

Bezpieczeństwo e-maila i telefonu

E-mail to nie tylko ciąg znaków — to klucz główny do wszystkiego. Możesz go użyć do resetowania haseł, potwierdzania płatności i kontaktu ze wsparciem. To jeden z filarów bezpiecznego przechowywania kryptowalut. Kto włamie się na Twój e-mail, zyska dostęp do całego Twojego życia online. Pamiętaj o tym i traktuj bezpieczeństwo e-maila poważnie.

4 kroki, aby zabezpieczyć e-mail:

- Zapomnij o prostych hasłach. Stwórz coś naprawdę unikalnego i złożonego i nie używaj tego nigdzie indziej.

- Włącz 2FA (uwierzytelnianie dwuskładnikowe). To jak dołożenie dodatkowego zamka do drzwi wejściowych.

- Od czasu do czasu sprawdzaj, z jakich urządzeń logowano się do Twojego e-maila. Widzisz coś dziwnego? Wyloguj się wszędzie i zmień hasło.

- Dodaj zapasowy adres e-mail do odzyskiwania konta, ale trzymaj go w tajemnicy jak skarb.

Zalecamy kilka kroków, aby chronić się przed SIM-swap:

- Aby zabezpieczyć kartę SIM przed SIM-swap (wymianą lub przerejestrowaniem bez Twojej zgody), ustaw PIN do SIM lub zorganizuj specjalną blokadę u operatora — to zapobiega lub znacząco utrudnia nieautoryzowany dostęp.

- Nie ustawiaj numeru telefonu jako podstawowej metody odzyskiwania hasła.

- Jeśli telefon nagle przestanie działać, natychmiast zadzwoń do operatora — zablokuj kartę SIM i zmień każde hasło, jakie możesz.

Niestety zastosowanie wszystkich tych kroków nie daje 100% gwarancji bezpieczeństwa, ale znacząco utrudnia życie atakującym. Dlatego zalecamy nie ignorować powyższych wskazówek.

Skoro omówiliśmy, jak ustawić podstawowe bezpieczeństwo kont online, przejdźmy do głównego pytania — co oznacza bezpieczeństwo kryptowalut i jak wszystko skonfigurować prawidłowo?

Wybór i zabezpieczenie portfela. Przechowywanie kryptowalut na gorąco vs na zimno

![]()

Są dwa typy portfeli: portfele gorące i portfele zimne, nazywane też portfelami sprzętowymi. Każdy ma swoje zalety, ryzyka i zwolenników, którzy uważają, że ich wybór to jedyny naprawdę niezawodny sposób bezpiecznego przechowywania kryptowalut.

Przyjrzyjmy się każdemu z nich szczegółowo.

Portfele gorące: szybko, wygodnie, ale z zastrzeżeniami.

To zazwyczaj darmowe aplikacje na smartfony lub rozszerzenia do przeglądarki (na przykład MetaMask, Trustee Wallet, Rabby Wallet). Są stale online i dają natychmiastowy dostęp do Twoich aktywów krypto. Wygodne dla osób, które często kupują/sprzedają/wymieniają albo aktywnie korzystają z DeFi lub Web3.

Wygoda jest jasna, ale trzeba też myśleć o bezpieczeństwie krypto. Na co uważać?

Lista jest długa, więc oto najważniejsze punkty:

- Ryzyko włamania, jeśli komputer jest zainfekowany złośliwym oprogramowaniem.

- Możliwość trafienia na strony phishingowe.

- Możesz przypadkowo podpisać złośliwą transakcję albo niebezpieczny smart kontrakt.

Zapamiętaj kilka zasad:

- Zawsze uważnie sprawdzaj adres strony. Oszuści tworzą łudząco podobne witryny z literówkami w nazwie (np. unisvvap.com zamiast uniswap.com).

- Nie pozwalaj portfelowi podpisywać wszystkiego automatycznie. Zawsze czytaj, co podpisujesz. Jeden nieuważny klik — i oszust może zabrać wszystko.

- Nie trzymaj wszystkich pieniędzy w portfelu gorącym. Trzymaj tylko to, czego potrzebujesz na co dzień — reszta powinna być w portfelu zimnym.

- Sprawdź, jaki to smart kontrakt. Jeśli widzisz coś nowego, wyszukaj informacje i sprawdź Etherscan lub podobny eksplorator.

- Od czasu do czasu cofaj uprawnienia. Są strony (np. Revoke.cash), które pomagają usuwać uprawnienia nadane starszym smart kontraktom.

Portfele zimne, czyli sprzętowe — prawdziwy kryptosejf w kieszeni.

To nie tylko ładna metafora. Gdy słyszysz, jak ludzie pytają „Gdzie bezpiecznie przechowywać kryptowaluty?”, zastanawiasz się — czy naprawdę nie wiedzą o wyspecjalizowanych rozwiązaniach, takich jak portfele sprzętowe?

Te małe urządzenia, podobne do zwykłych pamięci USB, są prawdziwymi sejfami dla Twojej krypto: Twoje klucze są przechowywane bezpiecznie, odizolowane od internetu. Rynek oferuje wielu producentów portfeli sprzętowych. Główni gracze to Ledger, Trezor, SafePal i Tangem Wallet.

Dlaczego są takie dobre? Korzyści jest wiele, ale oto kluczowe:

- Twoje klucze prywatne zawsze pozostają w środku i żaden haker nie dosięgnie ich online.

- Widzisz każdą transakcję na ekranie portfela, zanim ją podpiszesz.

- Urządzenie jest chronione PIN-em, a jeśli ktoś kilka razy spróbuje go „zgadnąć”, portfel się blokuje.

- Utrata urządzenia nie oznacza utraty środków. Dostęp można przywrócić za pomocą seed phrase.

Jak prawidłowo korzystać z portfela sprzętowego?

- Kupuj wyłącznie na oficjalnych stronach. Żadnego eBay, Amazon ani „zaufanych sprzedawców”. Ryzykujesz zakup podróbki z cudzą seed phrase.

- Sprawdź opakowanie. Jeśli jest uszkodzone, zwróć produkt.

- Wygeneruj seed phrase samodzielnie. Nie używaj gotowych fraz, nawet jeśli były w pudełku.

- Nie zapominaj o aktualizacjach firmware (oprogramowania). Producenci stale poprawiają bezpieczeństwo.

- Dokładnie zweryfikuj adres odbiorcy na ekranie portfela. Przed potwierdzeniem porównaj go z tym, co widzisz na komputerze.

Kto powiedział, że bezpieczeństwo krypto nie może być wygodne? Istnieje kompromis.

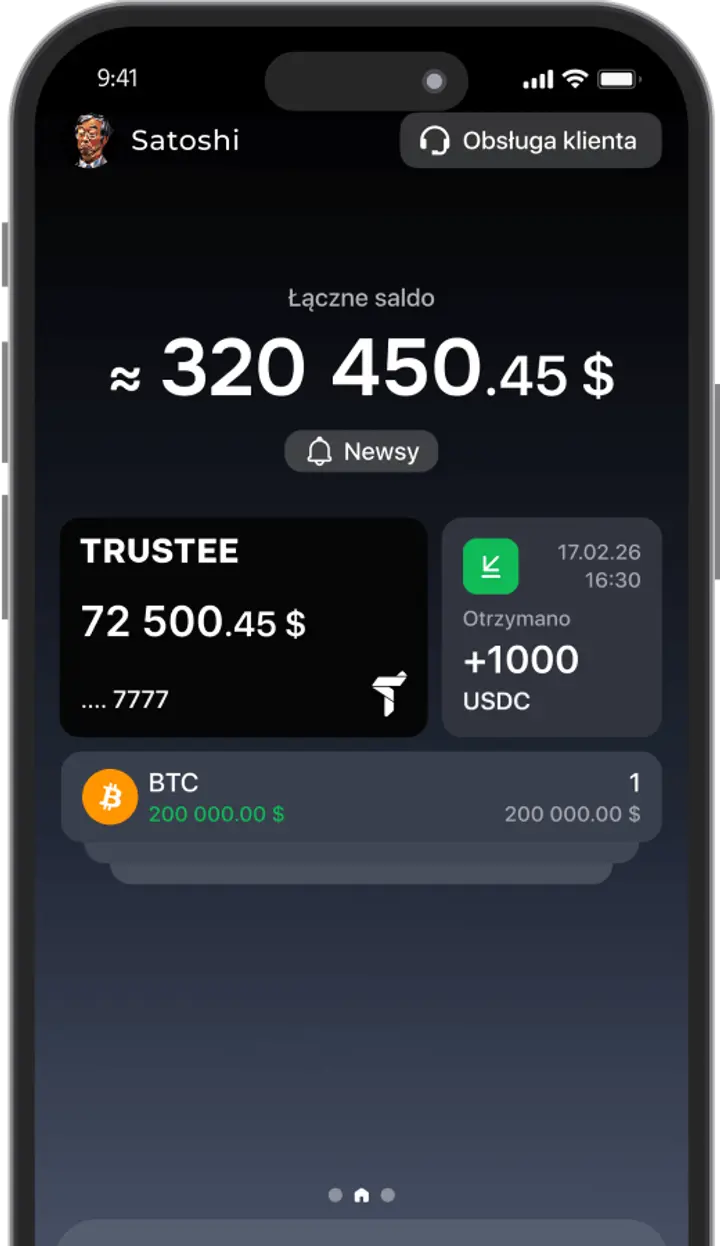

Dla tych, którzy uważają, że portfele gorące są niepewne, a zimne zbyt skomplikowane, jest kompromis — rozwiązania powiernicze: giełdy kryptowalut lub usługi takie jak Trustee Plus.

Portfele powiernicze są jak zwykły bank, tylko dla krypto. Tak, w tym przypadku klucze prywatne nie są przechowywane przez Ciebie; robi to usługa — na przykład Binance, Coinbase albo Trustee Plus. Ale kto powiedział, że przeciętny użytkownik naprawdę potrafi zapewnić wystarczający poziom bezpiecznego przechowywania kryptowalut?

Dlaczego korzystanie z portfeli powierniczych jest świetne?

Po pierwsze jest to niezwykle wygodne, a po drugie daje wiele korzyści:

- Nie trzeba zajmować się seed phrase.

- Utracony dostęp? Wsparcie pomoże go odzyskać.

- Mnóstwo dodatkowych funkcji: możesz wymieniać krypto, wysyłać aktywa natychmiast i nawet korzystać z IBAN.

- Przejrzystość i legalność: platformy mają odpowiednie licencje i działają według ustalonych zasad w UE.

Kluczowe jest jasne zrozumienie, że użytkownik deleguje część bezpieczeństwa na usługę, ale nie zdejmuje z siebie odpowiedzialności. Gdy to zaakceptujesz, łatwo znajdziesz równowagę między wygodą a bezpieczeństwem.

Ochrona frazy odzyskiwania (Seed Phrase)

Skoro mowa o kluczach: jeśli wybierasz rozwiązania niepowiernicze, musisz jasno zrozumieć, że ochrona seed phrase jest absolutnie krytyczna.

Seed phrase jest jak hasło — ale nie do e-maila czy Facebooka; to hasło do Twojego portfela kryptowalutowego. Zazwyczaj składa się z 12 lub 24 słów i to wszystko: kto je ma, ten ma pieniądze. Zapamiętaj to.

Zgubisz seed phrase — pożegnaj się z portfelem na zawsze.

Pokażesz ją komuś — wszystko zostanie skradzione natychmiast.

![]()

Aby uniknąć problemów, zapamiętaj i nigdy nie rób z seed phrase następujących rzeczy:

- Żadnej chmury (Google Drive, Dropbox, iCloud) — jest ciągle hakowana. Twoje pieniądze nie są warte takiego ryzyka.

- Zapomnij o zrzutach ekranu — mogą trafić do kopii zapasowych, chmury albo schowka.

- Robienie zdjęć też jest złym pomysłem: obraz może automatycznie zapisać się w chmurze, ktoś może go przypadkowo zobaczyć, a nawet trafić w ręce serwisantów podczas naprawy telefonu — i taki scenariusz też jest realny.

- Nie wysyłaj jej sobie w komunikatorze ani e-mailem — to również można zhakować.

- Nie wpisuj jej na stronach ani w usługach — często są tworzone po to, by pod pretekstem odzyskiwania portfela wyłudzić od Ciebie frazę.

I co najważniejsze — nigdy, przenigdy nie pokazuj swojej seed phrase nikomu. Ani znajomym, ani obcym, ani rodzinie — i na pewno nie pracownikom wsparcia, bo żadna uczciwa usługa nigdy o to nie poprosi.

Omówiliśmy, czego nie wolno robić — więc co należy zrobić z seed phrase?

Po prostu zapisz ją ręcznie na papierze albo wygraweruj na metalu i przechowuj w bezpiecznym miejscu. To wszystko. I koniec z obawami, jak bezpiecznie przechowywać krypto.

Kolejno omówimy inne metody przechowywania.

Metody tworzenia kopii zapasowych portfela krypto czyli jak bezpiecznie chronić swój kryptoskarb

Bezpieczne przechowywanie kryptowalut to nie tylko wybór wygodnego portfela. Najważniejsze jest wykonanie niezawodnej kopii zapasowej. Wyobraź sobie, że coś idzie nie tak: pożar, złodziej, powódź… Jak odzyskasz swoje pieniądze?

Fizyczna kopia seed phrase ma dwie popularne opcje.

1. Zapisz ją na papierze

- Weź długopis (nie żelowy) i zapisz seed phrase na kartce papieru.

- Włóż kartkę do wodoodpornego woreczka lub szczelnego pudełka.

- Ukryj ją tam, gdzie nikt jej nie znajdzie (sejf lub tajne miejsce).

- Możesz zrobić kilka kopii i przechowywać je w różnych miejscach.

- Albo lepiej — podziel seed phrase na kilka części (tzw. sharding) i przechowuj każdy segment osobno.

Zalety:

- Brak cyfrowego śladu.

- Pełna ochrona offline — niemożliwe do zhakowania zdalnie.

- Prawie za darmo: wystarczy długopis i papier.

- Łatwo zrobić wiele kopii.

- Wygodne odzyskiwanie.

Wady:

- Papier jest wrażliwy na ogień, wodę i upływ czasu.

- Łatwo go uszkodzić.

- Po 10–20 latach może się zniszczyć.

2. Wygraweruj ją na metalu

Metalowe płytki są świetne. Nie mają wad papieru, bo nie boją się ognia, wody ani uderzeń.

Możesz też wziąć zwykłą metalową płytkę i samodzielnie wybić na niej potrzebne słowa. Zrobisz to raz — i nie ma już pytań, jak chronić swoją kryptowalutę.

Zalety:

- Służy bardzo długo.

- Nie boi się ekstremalnych warunków.

- Napis nie da się przypadkowo zetrzeć.

Wady: brak, poza kosztem płytki.

Bezpieczeństwo operacyjne

Bądźmy szczerzy: ani wypasiony portfel, ani supermocne hasła nie pomogą, jeśli sam oddasz wszystko złodziejom. I najczęściej właśnie tak się dzieje, bo krypto jest kradzione nie przez luki technologiczne, lecz przez oszustwa i wyłudzanie danych.

Phishing: jak nie dać się złapać na haczyk

Phishing to rodzaj cyberoszustwa, w którym przestępcy podszywają się pod znane usługi i próbują nakłonić użytkowników do ujawnienia danych: haseł, seed phrase, kluczy prywatnych lub kodów 2FA.

Jak to działa w świecie krypto?

- Fałszywe strony: przestępcy tworzą adresy niemal identyczne z prawdziwymi: binansе.com (s zamiast c), unisvvap.com (dwie v zamiast w), metamask-support.com (wygląda jak wsparcie).

- Fałszywe rozszerzenia przeglądarki: przestępcy publikują podrobione wersje MetaMask, Phantom i innych popularnych portfeli krypto w sklepach z rozszerzeniami.

- E-maile-pułapki: na przykład pilna wiadomość rzekomo z giełdy: „Twoje konto zostało zablokowane. Kliknij tutaj, aby przywrócić…”.

- Kopiowanie adresów z historii: przestępcy tworzą adresy bardzo podobne do tych, których używałeś wcześniej, licząc na Twoją nieuwagę.

Jak się chronić:

- Zawsze sprawdzaj adres strony: wpisz go samodzielnie albo zapisz w zakładkach. Nie klikaj linków z e-maili i wiadomości.

- Sprawdź HTTPS i certyfikat: kliknij ikonę kłódki w przeglądarce, aby potwierdzić, że strona jest prawdziwa.

- Korzystaj z oficjalnych aplikacji: pobieraj wyłącznie z App Store, Google Play lub oficjalnej strony. Sprawdź liczbę pobrań i opinie.

- Weryfikuj pełny adres: nie polegaj tylko na pierwszych i ostatnich znakach. Przestępcy celowo robią je podobne (address poisoning).

- Nie spiesz się: oszuści uwielbiają, gdy panikujesz. „Pilnie zaktualizuj, bo konto zostanie usunięte w 24 godziny” to jeden z ich ulubionych trików. Legalne usługi tak nie działają.

Inżynieria społeczna: uważaj na błąd ludzki

Przyjrzyjmy się scenariuszom, których należy unikać (i jak nie wpaść w kłopoty):

Scenariusz 1: nie chwal się swoimi sukcesami w krypto w internecie.

Wyobraź sobie, że publikujesz na Telegramie zrzut ekranu portfela: „Hurra! Odłożyłem 1 BTC” albo „W końcu mam portfel inwestycyjny 5 ETH”.

Co może się wydarzyć:

- Stajesz się atrakcyjnym celem dla hakerów.

- Ktoś może spróbować Cię oszukać, zhakować albo nawet… no, wiesz.

- Twoja rodzina może stać się celem szantażu.

Scenariusz 2: uważaj na „wsparcie”.

Piszesz na X: Nie mogę wypłacić pieniędzy z @SomeExchange, pomocy!

I wtedy — bum — odzywa się do Ciebie @SomeExchange_Support (zwróć uwagę na podkreślenie): „Cześć! Widzimy problem. Kliknij tutaj, aby zweryfikować konto”.

Albo: „Wyślij nam swój dokument tożsamości i ostatnią transakcję do weryfikacji”.

Efekt: trafiasz na fałszywą stronę lub przekazujesz dane, które pozwalają przejąć Twoje konto.

Jak się chronić? Jak chronić swoją kryptowalutę?

- Nigdy nie odpowiadaj na wiadomości od „wsparcia”, jeśli to ono skontaktowało się pierwsze.

- Zawsze kontaktuj się sam przez oficjalną stronę lub aplikację giełdy.

- Szukaj odznaki weryfikacyjnej. Prawdziwe konta firm na Telegramie lub X zwykle ją mają.

Pamiętaj: prawdziwe wsparcie nigdy nie poprosi o:

- Twoją seed phrase;

- klucze prywatne;

- hasło do konta;

- i nigdy nie poprosi, abyś wysłał krypto gdziekolwiek w celu „weryfikacji”.

Dlaczego aktualizacje oprogramowania i firmware portfela mają znaczenie

Ktoś może zapytać: jaki jest związek między „Jak bezpiecznie przechowywać krypto” a „Jaką masz wersję oprogramowania?”. Związek jest bezpośredni. Nie jest tajemnicą, że w oprogramowaniu stale odkrywa się podatności, a deweloperzy nieustannie je łatają. Jeśli używasz przestarzałej wersji aplikacji lub firmware portfela, to tak, jakbyś zostawiał drzwi otwarte dla atakujących.

Dlatego utrzymuj oprogramowanie na bieżąco:

- System operacyjny (Windows, macOS, Linux, iOS, Android): włącz automatyczne aktualizacje, aby zawsze mieć najnowsze poprawki bezpieczeństwa.

- Przeglądarka (Chrome, Firefox, Safari): upewnij się, że masz najnowszą wersję.

- Portfele programowe (MetaMask, Trustee Wallet, Exodus itd.): regularnie sprawdzaj aktualizacje.

- Firmware portfeli sprzętowych (Ledger, Trezor): te urządzenia dostają aktualizacje kilka razy w roku — nie przegap ich.

- Antywirus: tak, nawet jeśli używasz Maca — antywirus wciąż jest przydatny, zwłaszcza jeśli pracujesz z kryptowalutami.

Jak bezpiecznie zaktualizować portfel sprzętowy:

- Wejdź na oficjalną stronę producenta (nie przez Google — użyj zapisanej zakładki).

- Pobierz oficjalną aplikację (np. Ledger Live lub Trezor Suite).

- Podłącz urządzenie i zainstaluj aktualizację przez aplikację.

- Po aktualizacji sprawdź saldo — wszystko powinno nadal być na miejscu. Nie panikuj, jeśli nie wyświetla się od razu. Po prostu odśwież stronę.

Używanie osobnego urządzenia lub maszyny wirtualnej do operacji krypto

Bezpieczeństwa krypto nigdy za wiele. Jeśli podchodzisz do tego poważnie (np. inwestujesz od 50 000 USD), to dedykowany komputer lub maszyna wirtualna do obsługi kryptowalut nie jest przesadą — to mądra decyzja.

![]()

Twój główny komputer jest jak publiczny korytarz: praca, filmy i różne pliki. Ryzyko złapania malware rośnie wielokrotnie. Dedykowane urządzenie natomiast pozostaje czyste, bez zbędnych rzeczy i utrzymuje bezpieczeństwo portfela krypto na wysokim poziomie.

Opcja 1: kup osobnego laptopa. Budżetowa opcja (około 300–500 USD) ze świeżym systemem operacyjnym.

Zainstaluj tylko:

- portfele (wyłącznie oficjalne);

- przeglądarkę (do dostępu do giełdy);

- antywirus (obowiązkowo).

I to wszystko. Żadnych mediów społecznościowych, żadnych pobrań i na pewno żadnych gier. Tylko krypto, nic więcej.

Opcja 2: maszyna wirtualna

Jeśli osobny laptop to za dużo, użyj maszyny wirtualnej (VirtualBox lub VMware).

- Zainstaluj „czysty” system operacyjny (Linux jest świetny z perspektywy bezpieczeństwa).

- Zainstaluj tylko oprogramowanie potrzebne do krypto.

- Utwórz migawkę (snapshot) czystego systemu.

Po każdej sesji krypto cofnij się do pierwotnego „czystego” stanu. Uwierz: to nie paranoja — to dbałość o bezpieczne przechowywanie kryptowalut.

To pomaga chronić przed wieloma rodzajami malware i keyloggerów, bo nie mogą wydostać się ze środowiska wirtualnego.

Chroń swoje aktywa krypto — czas na wnioski

Ten materiał może wydawać się trochę złożony lub przeładowany informacjami, ale zgodzisz się, że temat jest naprawdę ważny i wielowymiarowy.

Tak, rozumiemy, że to nie jest łatwe.

I nie jest to coś, co „ustawiasz raz i zapominasz”. Świat zmienia się szybko, a świat krypto dwa razy szybciej. Dlatego pytanie „Gdzie bezpiecznie przechowywać kryptowaluty?” zawsze będzie aktualne. Nawet najlepszy system bezpieczeństwa nie pomoże, jeśli przechowujesz seed phrase w Google Keep albo klikasz podejrzane linki.

Podsumujmy, co jest najważniejsze:

- Twórz unikalne hasła i włączaj 2FA wszędzie, gdzie to możliwe.

- Do długoterminowego przechowywania kryptowalut używaj portfela sprzętowego.

- Zapisuj seed phrase wyłącznie na nośniku fizycznym — żadnych kopii na komputerze.

- Przed każdą transakcją sprawdzaj wszystkie adresy URL i kontrakty.

- Od czasu do czasu aktualizuj aplikacje i skanuj system oprogramowaniem antywirusowym.

Czy to wygląda na zbyt dużo informacji naraz? Nie martw się — zacznij od małych kroków: dziś włącz 2FA na giełdzie, jutro zapisz seed phrase na metalowej płytce, a pojutrze sprawdź, którym smart kontraktom stron trzecich Twój portfel przyznał uprawnienia do wydawania tokenów. Krok po kroku zbudujesz naprawdę solidną ochronę, która uchroni Twoje środki przed większością zagrożeń.

Musisz sobie uświadomić, że w ochronie krypto masz tylko trzech sprzymierzeńców: własną czujność, silne hasło i uwierzytelnianie dwuskładnikowe. Na tych trzech „filarach” opiera się bezpieczeństwo Twoich oszczędności w kryptowalutach.

Gotowy na kolejny poziom? Bo już pracujemy nad nowym materiałem. W kolejnym artykule z serii „Digital Security” opowiemy, jak chronić pieniądze w banku, co robić w razie ataków phishingowych na bankowość internetową oraz jak zadbać o bezpieczeństwo kart płatniczych.